使用 Microsoft Entra ID 的 SAML

在 Metabase 中啟用 SAML

首先,請依照我們的指南啟用 SAML 驗證。

在 Microsoft Entra ID 中新增企業應用程式

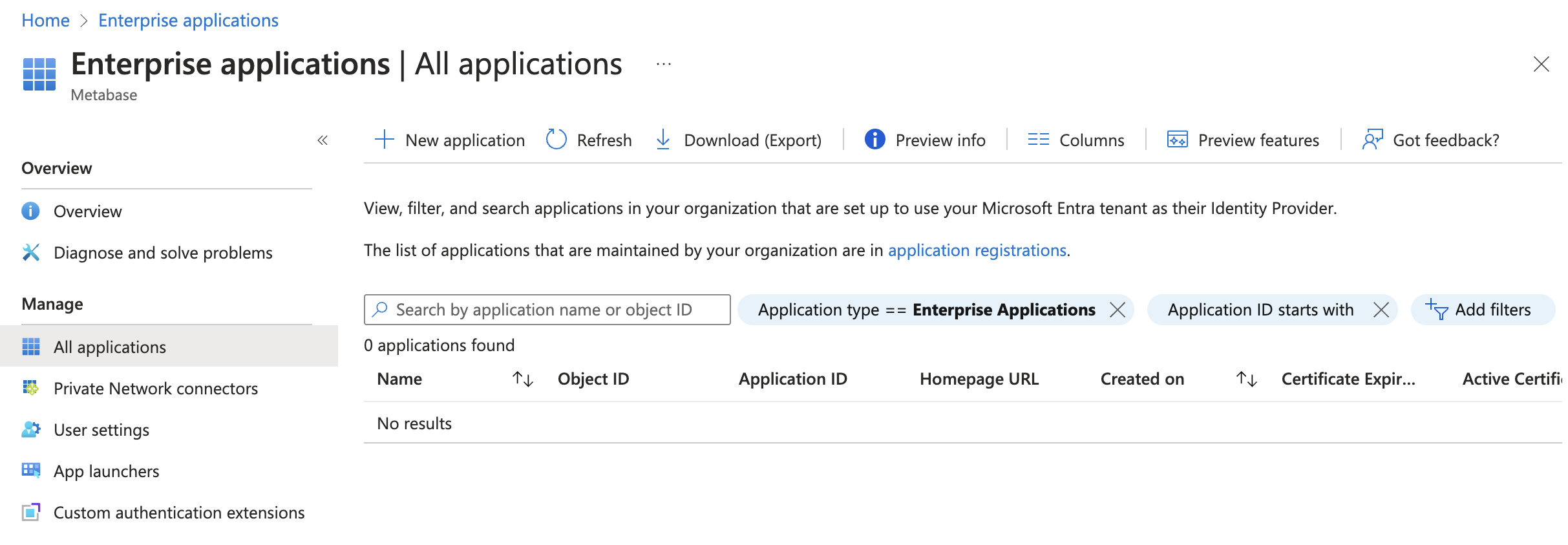

前往 Microsoft Entra 管理中心,然後按一下側邊欄「應用程式」下的 企業應用程式 。進入後,按一下頁面頂端列中的 + 新增應用程式 。

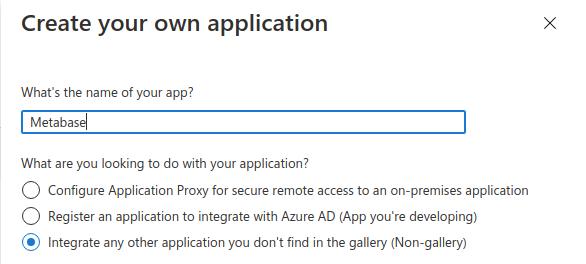

在新頁面中,按一下 + 建立您自己的應用程式 ,頁面右側會開啟一個列。輸入「Metabase」作為應用程式名稱,選取 整合您在資源庫中找不到的任何其他應用程式 (非資源庫) 選項,然後按一下列底部的 建立 按鈕。

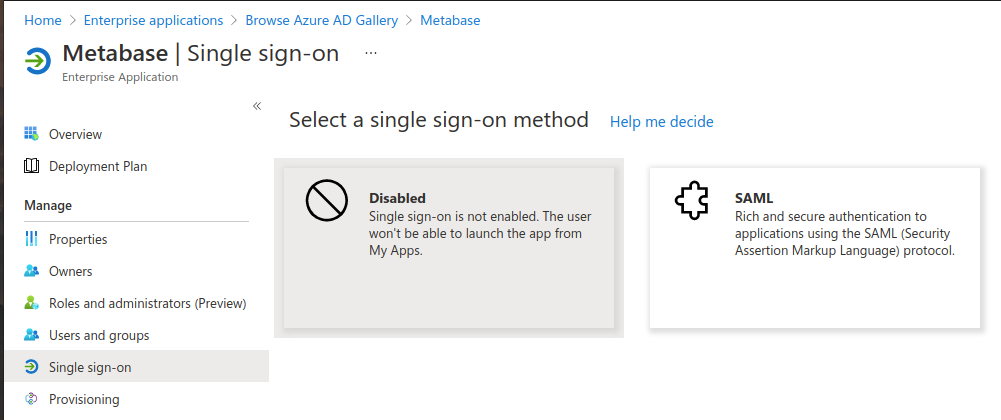

在應用程式頁面中,在 管理 下選取 單一登入 ,然後按一下「SAML」按鈕。

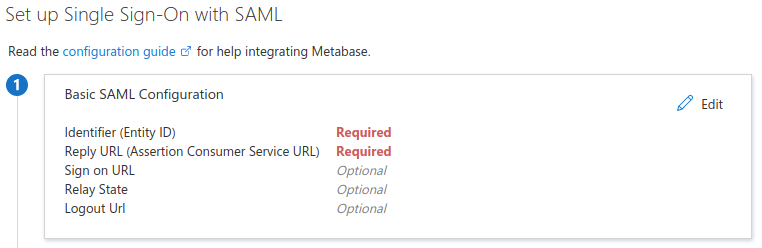

當出現「使用 SAML 設定單一登入」頁面時,您會看到「基本 SAML 組態」選項。按一下 編輯 按鈕以輸入必要資訊。

依照下列方式填寫以下欄位,然後按一下「儲存」

- 識別碼 (實體識別碼):

Metabase - 回覆 URL (判斷提示取用者服務 URL): 前往您的 Metabase 執行個體,在 [設定] -> [管理] -> [驗證] -> [SAML] 中,插入您的 Metabase 執行個體在「設定您的身分識別提供者 (IdP)」方塊中報告的值。

按一下「儲存」,然後記下步驟 4 中的以下 2 個項目

- 「登入 URL」:這是您需要在 Metabase 的「SAML 身分識別提供者 URL」中輸入的值,請參閱下一步

- 「Microsoft Entra 識別碼」:這是您需要在 Metabase 的「SAML 身分識別提供者發行者」中輸入的值,請參閱下一步

下載「同盟中繼資料 XML」檔案,其中將包含您在下一步中需要的憑證。

若要完成 Microsoft Entra 端的組態,請按一下「管理」索引標籤上的 使用者和群組 按鈕,然後新增應有權存取 Metabase 的使用者或群組。

使用 Metabase SSO 資訊設定企業應用程式

以管理員身分登入 Metabase,然後前往 管理 -> 設定 -> 驗證 -> SAML 。

在「告訴 Metabase 關於您的身分識別提供者」下方,輸入下列內容

- SAML 身分識別提供者 URL:您在 Microsoft Entra ID SAML SSO 組態的步驟 4 中取得的「登入 URL」

- SAML 身分識別提供者憑證:使用文字編輯器開啟「同盟中繼資料 XML」,複製並貼上

<X509Certificate>標籤下「應用程式同盟中繼資料 URL」中的超長字串。請務必複製並貼上整個字串;如果您遺漏任何字元,整合將無法運作 - SAML 應用程式名稱:「Metabase」

- SAML 身分識別提供者發行者:您從 Microsoft Entra ID SAML SSO 組態取得的「Microsoft Entra 識別碼」URL。

按一下下方的 儲存並啟用 ,您現在應該可以透過 Microsoft Entra ID 登入。

傳送群組成員資格至 Metabase 以進行群組對應

如果您想要將使用者群組成員資格傳送至 Metabase,則需要在 Azure 上的步驟 2「使用 SAML 設定單一登入」中新增群組宣告

- 在「屬性與宣告」的右側,按一下「編輯」。

- 按一下「新增群組宣告」。 3 在出現的「應在宣告中傳回與使用者相關聯的群組?」功能表中,選取「所有群組」。

- 按一下儲存。

- 然後在 Metabase SAML 組態中新增群組對應。

延伸閱讀

閱讀其他Metabase 版本的文件。