搭配 Auth0 的 SAML

SAML 驗證僅適用於 Pro 和 Enterprise 方案(包括自架和 Metabase Cloud)。

- 在 Auth0 中設定 SAML(身分提供者)。

- 在 Metabase 中設定 SAML(服務提供者)。

如需更多資訊,請查看我們的使用 SAML 驗證指南。

在 Auth0 主控台中操作

建立應用程式

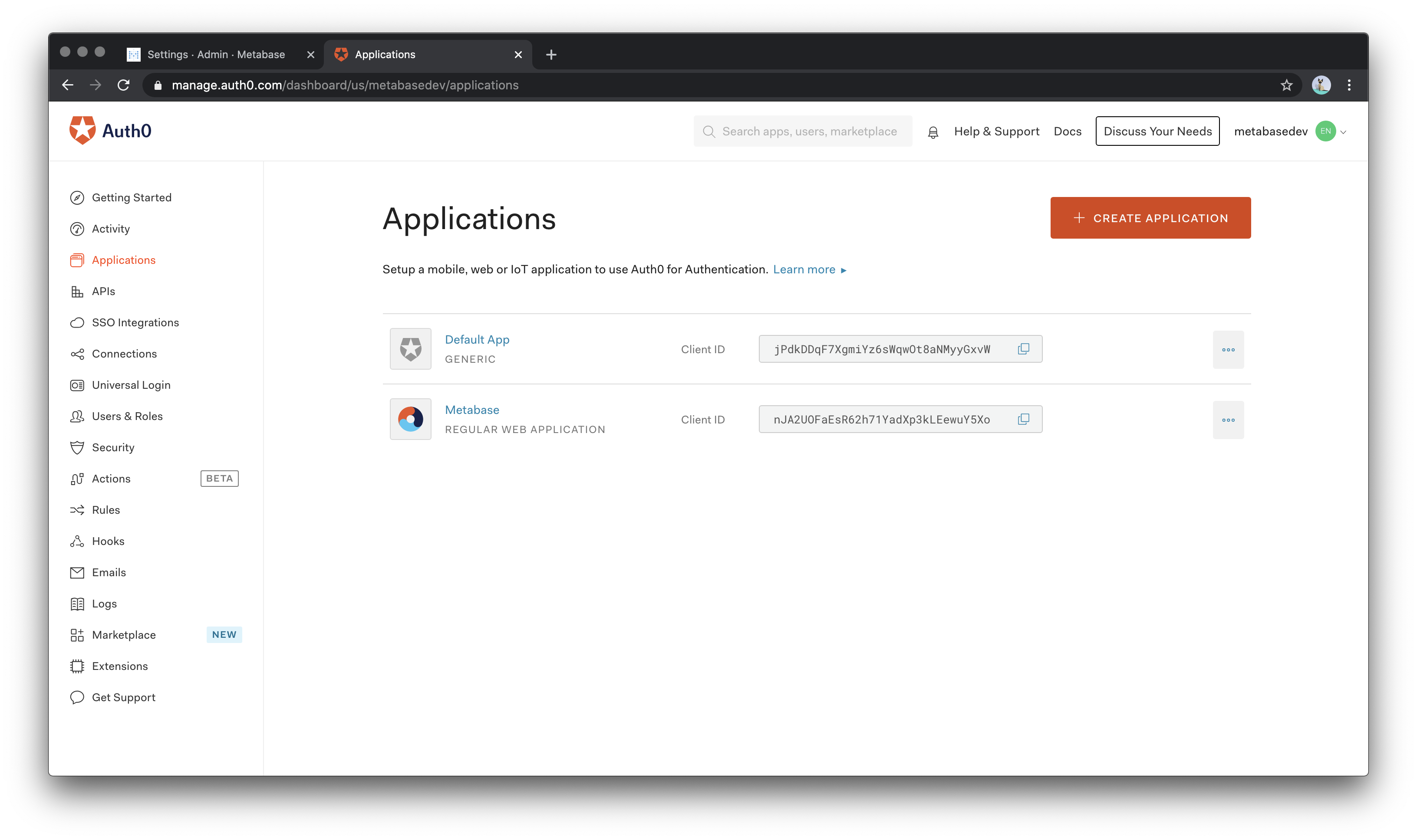

登入您的 Auth0 帳戶後,導覽至應用程式並選取建立應用程式。

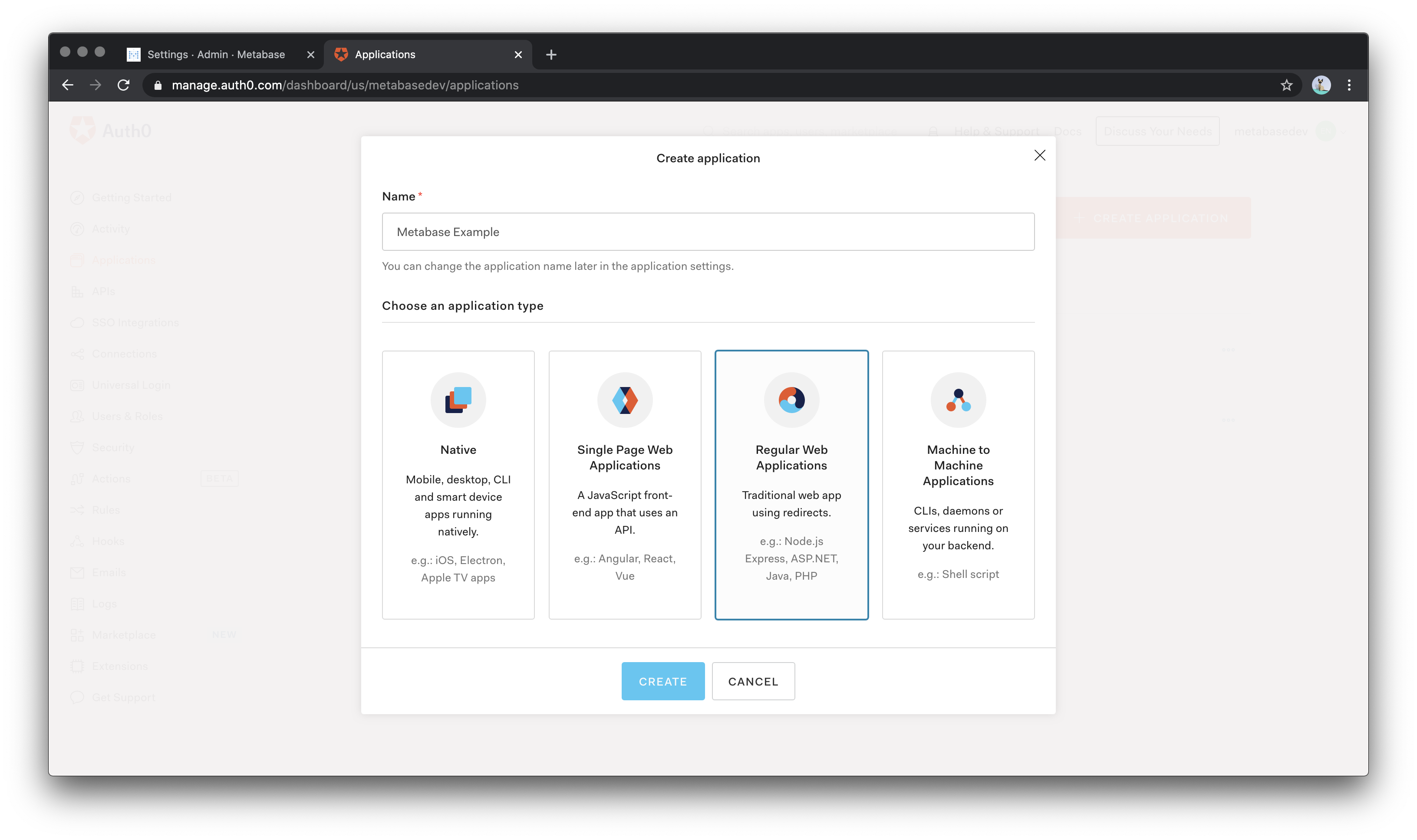

輸入「Metabase」作為應用程式名稱,類型為「常規 Web 應用程式」。

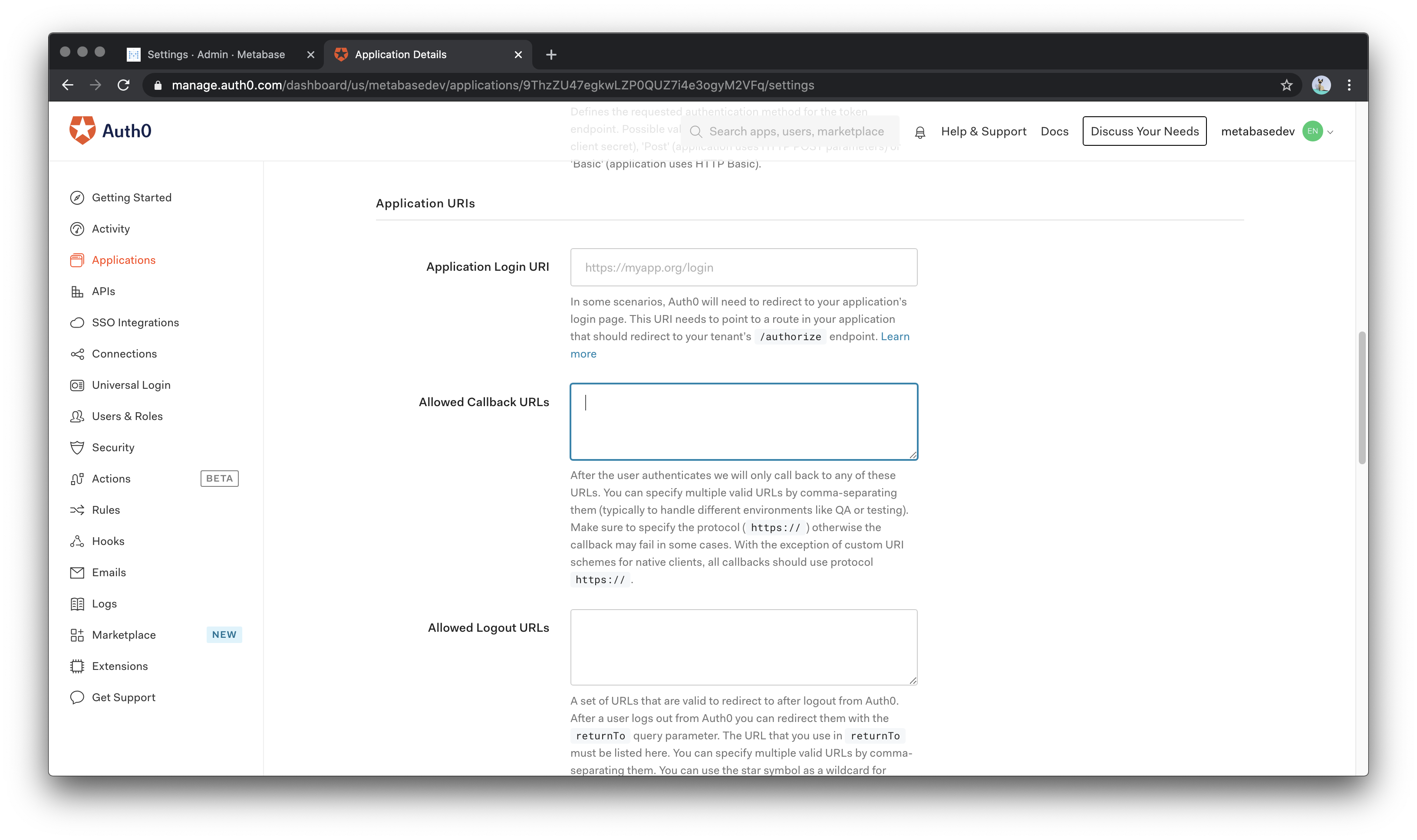

現在前往 Auth0 的 Metabase 應用程式內的「設定」標籤,並填寫以下值

- 應用程式登入 URI:您的 Metabase 執行個體的 URL。

- 允許的回呼 URL:Metabase 內 SAML 設定中設定您的身分提供者 (IdP) 下方的 URL(以

/auth/sso結尾)。

捲動至頁面底部,然後按一下儲存變更。

在 Auth0 中啟用 SAML

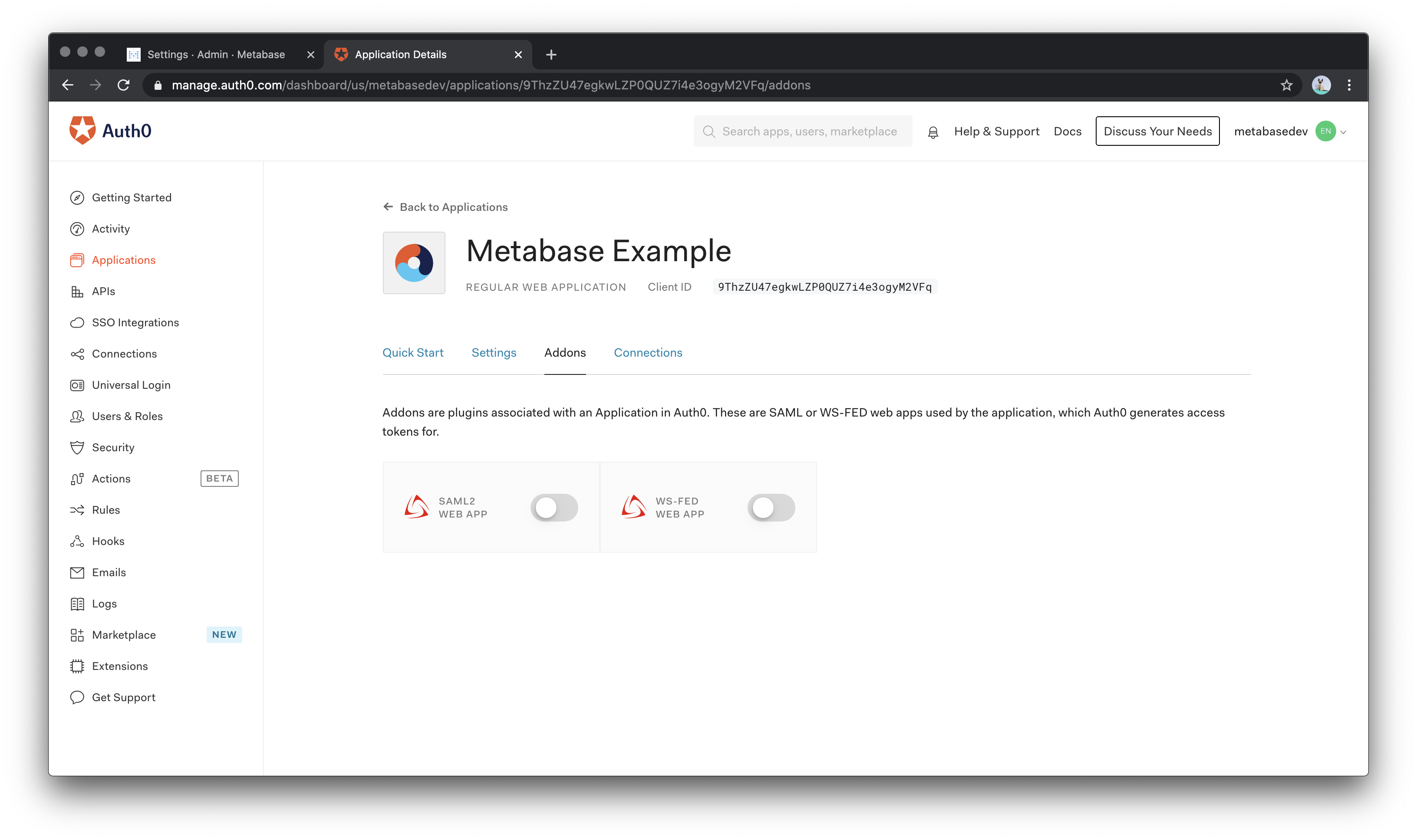

接下來,我們需要啟用 SAML2 Web App 外掛程式。捲動回設定頁面頂端,然後從導覽選單中選取外掛程式。

在外掛程式區段中,選取 SAML 2 Web App 以載入設定彈出視窗。

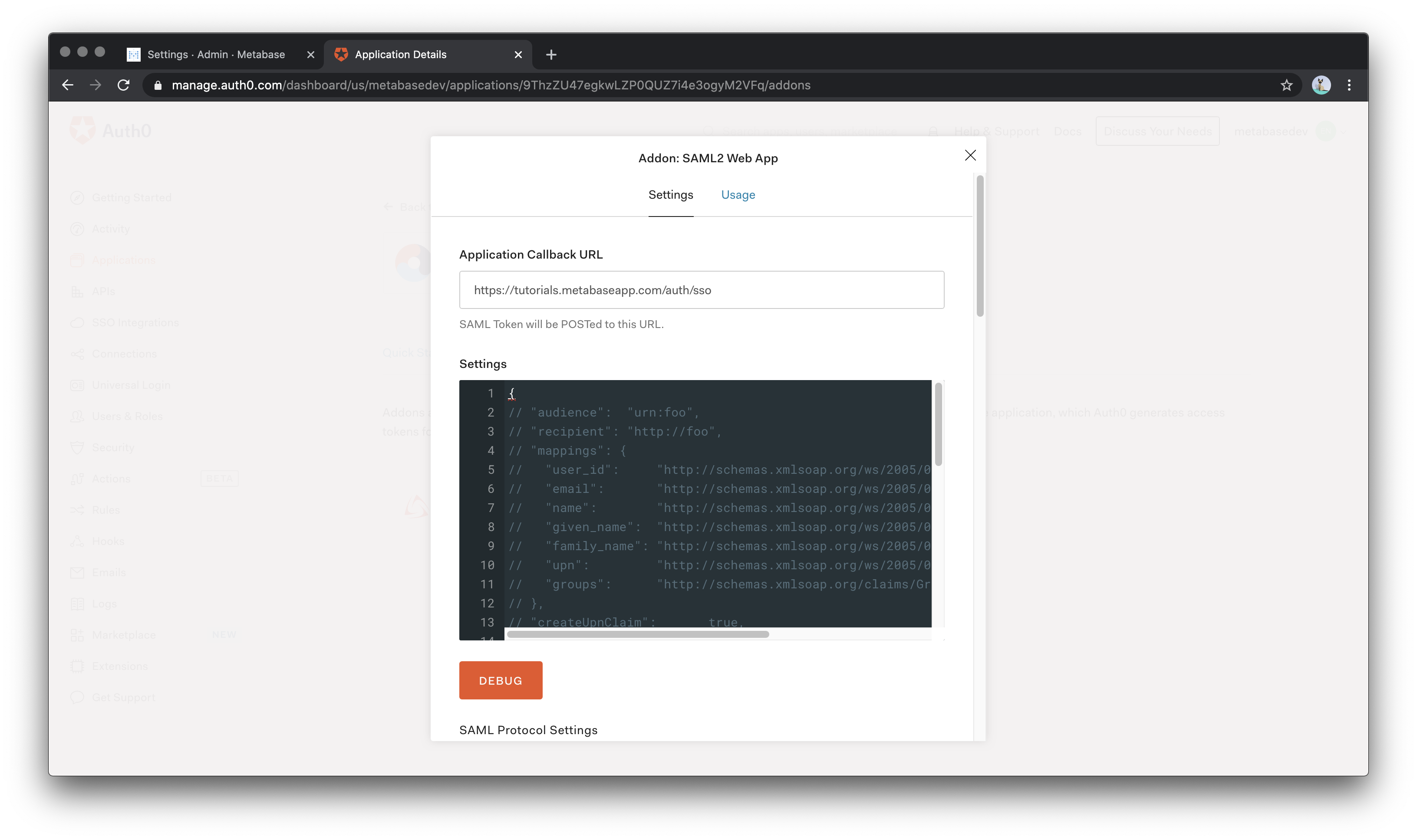

將 Auth0 中使用者的欄位對應到 Metabase

在此頁面的設定區段頂端,您需要在名為應用程式回呼 URL 的欄位中,重新輸入您在允許的回呼 URL 中包含的值。將以下 JSON 檔案複製並貼到設定方塊中,以便 Auth0 可以在使用者登入時將正確的對應傳送至 Metabase

{

"mappings": {

"email":"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress",

"given_name":"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname",

"family_name":"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname",

"groups":"http://schemas.xmlsoap.org/claims/Group"

}

}

如果您需要設定其他使用者屬性,您可以隨時返回此步驟,將其他欄位新增至對應物件。

設定 Metabase

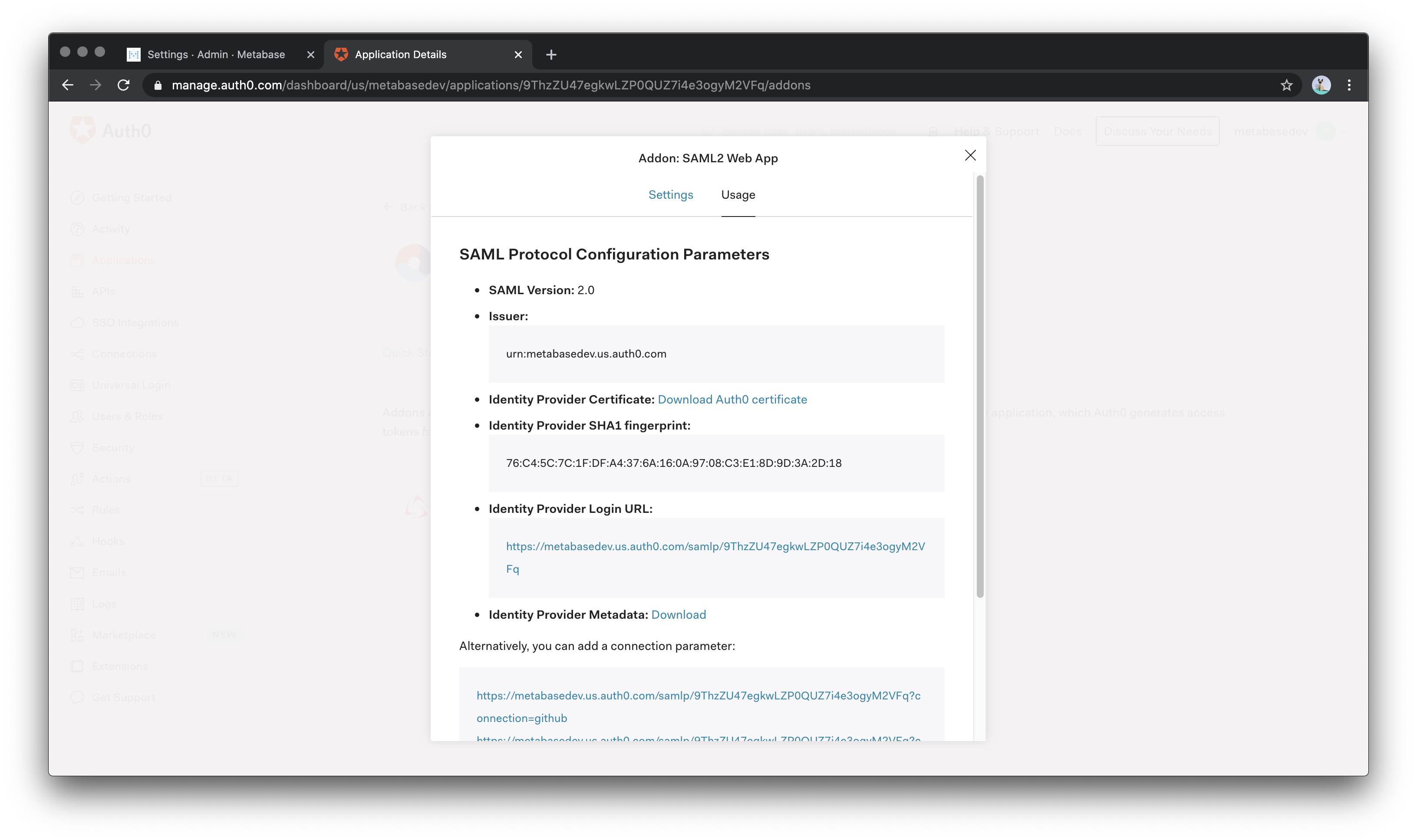

接下來,在 Auth0 外掛程式:SAML2 Web App 彈出視窗中,按一下使用方式標籤,然後在 Metabase 中設定此標籤提供的值(左欄)。

| Metabase | Auth0 |

|---|---|

| SAML 身分提供者 URL | 身分提供者登入 URL |

| SAML 身分提供者發行者 | 發行者 |

| SAML 身分提供者憑證 | 開啟「身分提供者中繼資料」連結,並複製 X509Certificate 標籤下的字串 |

「SAML 應用程式名稱」值可以保留預設值 (Metabase)。

儲存您的設定,然後在 Metabase 中啟用 SAML,您應該就可以開始使用了!

疑難排解 SAML 問題

閱讀其他Metabase 版本的文件。