SSO

亦稱為

單一登入

什麼是 SSO?

SSO 是一種驗證 (auth) 設定,可讓使用者使用一組登入憑證來存取獨立的應用程式。這有點像使用護照進入不同的國家。透過 SSO,您不需要為每個帳戶使用一組登入憑證,就像您不需要攜帶特定於每個國家/地區的不同身分證件旅行一樣。

例如,您可能有兩組不同的登入憑證,分別用於您的電子郵件和網路銀行的兩個不同登入頁面。如果您的電子郵件提供者和銀行的 IT 團隊都設定了 SSO,您就可以使用一個登入頁面和一組登入憑證來存取這兩個網站。

SSO 如何運作?

由於數位驗證無法親自完成,因此您在網際網路上的身分是由一項服務驗證,該服務會要求您提供您知道的某件事(例如密碼)或您實際擁有的某件事(例如將代碼傳送到您的手機)的證明。這些證明稱為身分驗證因素。

最常見的驗證方式是透過單一身分驗證因素,例如密碼。如果您新增另一個因素,例如電話號碼,您就會獲得雙因素驗證 (2FA)。當然,您可以繼續新增因素(電子郵件、驗證應用程式等),以獲得多因素驗證 (MFA)。

SSO 不是使用您知道或擁有的資訊,而是使用屬於 SSO 提供者的驗證權杖身分驗證因素。驗證權杖是您登入 SSO 提供者時產生的獨特、匿名資訊片段。

權杖會暫時儲存在您的瀏覽器中(例如瀏覽器 Cookie)或提供者的伺服器上,並且僅在一段時間內有效 — 通常直到您關閉瀏覽器,或在您的安全團隊設定的到期視窗內。

當您前往設定了 SSO 的應用程式時,它會自動向 SSO 提供者索取驗證權杖,而不是要求您登入。如果權杖仍然有效(您在同一個工作階段中登入 SSO 提供者,且權杖尚未過期),則您的身分會被視為已驗證,並且您將被允許進入應用程式。如果權杖已失效,系統會提示您使用 SSO 提供者登入以建立新的權杖。

SSO 在更大的藍圖中扮演什麼角色?

驗證僅處理您的身分(身分)。從那裡開始,其他服務會追蹤您被允許前往的地點,以及您到達目的地後可以執行的操作(存取管理)。

身分與存取管理 (IAM) 是這些工具和流程的總稱。SSO 和 IAM 工具組的其他部分通常由身分提供者 (IdP) 打包,例如 Okta、Auth0 或 OneLogin,並作為雲端安全的一部分實作。

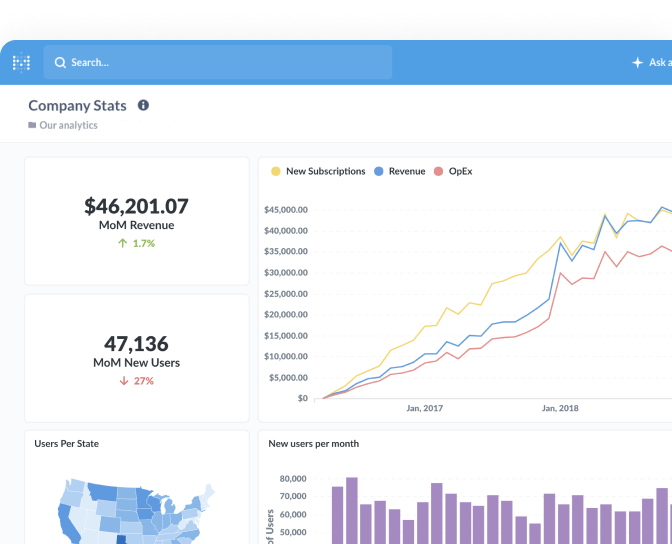

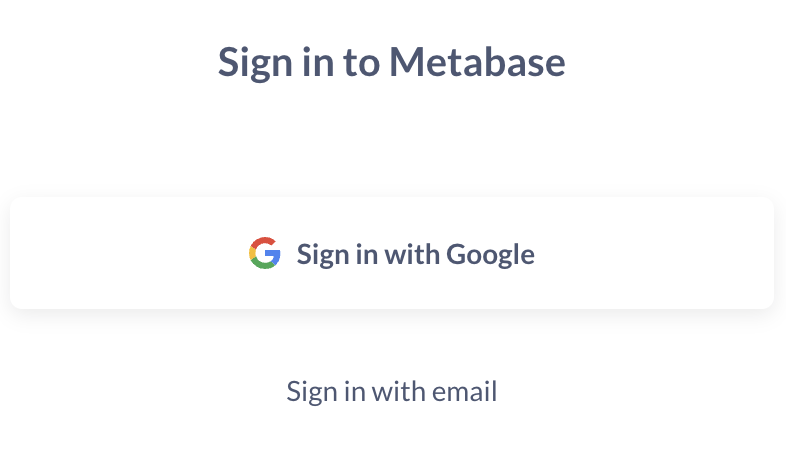

Metabase 中的 SSO

在 Metabase 中設定 SSO 表示使用者不需要建立單獨的 Metabase 使用者名稱和密碼即可存取您組織的資料。他們可以簡單地透過與您選擇的身分提供者相同的帳戶登入。Metabase 的開放原始碼版本可以使用 Google SSO 或 LDAP 設定。

Metabase Pro 和 Enterprise 版本適用於 SAML 和 JWT 標準(除了 Google SSO 和 LDAP 之外)。SSO 也可以與 Metabase Pro 和 Enterprise 方案中的資料沙盒結合使用,以根據使用者屬性(例如部門或角色)來定義使用者可以查看和互動的資料。